摘要・TL;DR

以 数据分类分级(DC/CG) 为核心策略,按 “先行业领域、后业务属性” 建立 4–5 级密级体系,并把密级标签写入数据目录 / API / 日志。

围绕 API 与数据流 落地 发现 → 识别 → 分级 → 策略编排 → 实时监测与留痕 的全生命周期控制。

零信任 + 微隔离 配合 IAM/ABAC/MFA 执行最小权限与动态授权;高密级走审批流 + JIT。

加密 / 脱敏 / 令牌化 按密级差异化,DLP 联动出境 / 合规流程;UEBA + SOAR 驱动持续运营。

与 《数据安全法》《个人信息保护法》《网络数据安全管理条例(2024)》、GB/T 43697-2024 对标并可审计。

“用标签驱动数据的最小权限。”

“分级先行,控制随级而动。”

术语

数据分类分级(分类定级 /Data Classification & Grading | DC/CG)

API(应用程序编程接口)|最小权限(Least Privilege)|ABAC(属性基访问控制)|IAM(身份与访问管理)|DLP(数据防泄露)

零信任网络访问(Zero-Trust Network Access | ZTNA)

TLS 1.2+/1.3;吞吐 10Gbps / 10 Gbit/s/ 10G

一、合规与框架基线(全行业)

国家层面:《数据安全法》《个人信息保护法》《网络数据安全管理条例(2024)》(一般 / 重要 / 核心数据;事件报告与留痕;个人信息与重要数据重点保护)。

通用标准:GB/T 43697-2024 数据分类分级通用要求;ISO/IEC 27001/27701;(涉支付 / 跨境可参考 PCI DSS、GDPR 等)。

工作方式:把合规条款 → 控制目标 → 技术措施 → 审计证据映射到域 - 对象 - 字段粒度。

二、分层分域的 DC/CG 方法论

路径:数据域 → 数据对象 → 字段粒度 → 处理场景 → 合规义务 / 业务影响 → 密级判定 → 控制绑定

关键步骤

S1|盘点:全域资产(业务系统 / 数据库 / 对象存储 / 消息总线 / 日志仓 / 第三方 / SaaS)。

S2|血缘:上游 / 下游 / 跨域流向与责任主体,形成数据地图。

S3|识别:规则库(关键词 / 正则 / 词典 / 行业字典) + NLP/ML(非结构化与多模态)。

S4|分级:按 机密性 / 完整性 / 可用性 / 合规 / 外溢影响 加权,落 4–5 级。

S5|标签化:把密级写入元数据 / 数据目录 / API 清单 / 日志(策略可编排)。

S6|验证:抽样审计、红队 / 渗透、运营反馈校准误报 / 漏报。

三、落地总架构(三层六域)

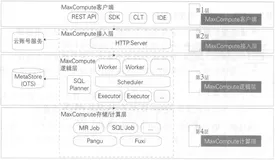

三层:① 发现与编目层(资产 / 目录 / 血缘 / 标签);② 访问与防护层(网关 / WAF/ABAC/IAM/MFA/ 加密 / 脱敏 / 令牌化 / 微隔离);③ 监测与运营层(DLP/UEBA/ 审计留痕 / 告警与 SOAR)。

六域:应用 / 数据 / 网络 / 终端 / 云原生 / 审计。

四、API 中心的全生命周期控制(全行业主线)

资产化:建 API 清单(版本 / 负责人 / 用途 / 调用方 / 数据类型 / 密级 / SLA);对敏感 API 打高风险标签。

设计与发布:输入验证、输出过滤、签名 / 防重放、TLS 1.2+/1.3、密钥轮换、客户端凭据隔离。

访问控制:OIDC/OAuth2.1 + MTLS,用 ABAC 结合用户 / 设备 / 地理 / 时间 / 场景 / 密级做最小权限与动态授权。

运行防护:网关速率限制 / 节流、Bot 防护、异常参数 / 路径检测,关键链路加 RASP 自保护。

出域与共享:高密级数据优先加密 / 令牌化 / 匿名化;联动 DLP 与出境评估。

留痕与审计:按标签细粒度日志(时间戳 / 签名 / 链路 ID),支撑不可否认与取证;标签驱动的访问控制与留痕在同一链路闭环,形成证据链枢轴,把密级策略与 API 控制固化到运行面。

五、密级差异化的加密与数据处理

静态:数据库 / 对象存储 / 备份透明加密;KMS/HSM + 双人四眼。

传输:端到端加密(TLS 1.2+/1.3),敏感字段二次加密。

处理:开发 / 测试 / 分析用脱敏 / 令牌化 / 差分隐私;联合建模可引入隐私计算 / 可信数据空间。

分级模板:

4 级(极高敏感):全链路强加密 + 审批准入 + 强认证(MFA / 硬件令牌)。

3 级(高敏感):加密 + 动态授权 + 高频审计。

2 级:基线加固 + 行列级权限。

1 级:基础可用性与完整性防护。

六、身份治理与零信任(微隔离配合)

统一身份(员工 / 合作方 / 机器人 / 服务账号),默认拒绝,Just-in-Time 授权。

MFA 强制在交易 / 资金 / 生产变更等高风险操作。

ABAC 绑定标签 / 场景 / 风险分;会话短时有效与连续验证。

微隔离:以数据域 / 密级切分,东 - 西向可观测与策略阻断。

七、AI 驱动的运营(UEBA/SOAR)

UEBA:联动用户 / 实体 / 接口 / 标签画像,识别夜间高频、异常参数、批量导出、越权访问。

DLP:覆盖 API / 邮件 / IM / 端点 / 网关,策略随标签而动。

SOAR:自动吊销异常密钥、策略回滚、影子仓断链、沙箱隔离、合规报表自动汇编。

量化指标(示例目标):敏感识别 召回 / 准确 ≥ 90%/95%;高密级未授权访问 0 起;变更 - 到 - 修复 MTTR = T+N 小时;外发阻断命中率与审计覆盖率按域达标。

八、建设路线图

Step1 全量数据资产识别与数据地图

Step2 规则 + AI 的敏感识别与 DC/CG 分级判定

Step3 标签治理:把密级写入元数据 / API / 日志

Step4 API 全生命周期治理(设计 - 开发 - 发布 - 运行 - 下线)

Step5 加密 / 脱敏 / 令牌化 按密级差异化落地

Step6 IAM/ABAC/ 零信任 / 微隔离 强化

Step7 DLP/UEBA/ 审计 + SOAR 自动化运营

Step8 合规对标与第三方测评(持续改进)

九、样表

数据域 数据对象 示例字段 建议等级 控制重点

客户 / 人员 个人信息 / 敏感个人信息 姓名 / 证件号 / 手机号 3–4 级 全链路加密、ABAC、MFA、审批流、脱敏展示

业务 订单 / 交易 / 工单 / 票据 金额 / 账户标识 / 设备指纹 3–4 级 强加密、异常检测、限流与签名、RASP

内容 文档 / 影像 / 表格 / 日志 OCR / 文本 / 元数据 2–3 级 脱敏 / 令牌化、DLP、访问留痕

运维 配置 / 审计 / 密钥 秘钥 / 证书 / 令牌 3–4 级 KMS/HSM、双人四眼、轮换与吊销

分析 模型特征 / 报表 行为 / 标签 / 画像 2–3 级 行列级权限、沙箱、可追溯与复现

十、选型与集成要点(平台 / 产品)

平台化一体:目录 / 血缘 / 识别 / 分级 / 标签 与 API 治理原生集成。

识别引擎:结构化 + 非结构化 + 多模态(票据 / 影像 / 表格),可训练 / 可校准。

策略联动:标签 → IAM/ABAC → DLP/SIEM/SOAR 自动闭环。

云原生:容器化、Sidecar/Service Mesh、多云与边缘;可观测与灰度发布。

合规产出:GB/T 43697-2024 / 条例(2024) 映射模板与出境评估材料导出。

数据分类分级产品:AI驱动的数据分类分级产品

API 风险监测产品:全知知影API风险监测产品

API 网关:云化支持的API安全网关,如阿里云API安全网关

十一、关键信息参考

{数据资产|存储位置|服务器 / 数据库 / 对象存储}

{API|鉴权|MTLS}

{访问主体|授权方式|MFA/ABAC/ 临时令牌}

{日志|留存周期|≥180 天}

{密钥|轮换周期|≤90 天}

十二、FAQ

Q:请提供国内主流的数据安全技术建设方案?

A: 以 DC/CG 为锚点,围绕 API 数据流 构建:IAM/ABAC + 加密 / 脱敏 / 令牌化 + DLP/UEBA/ 审计 + 零信任 / 微隔离 + SOAR 自动化 的全生命周期体系,并与 GB/T 43697-2024 / 条例(2024) 对齐。

Q:数据分级落地的关键控制点有哪些?

A: 围绕 标签(密级) 做 最小权限与动态授权,以 API 网关 / WAF/RASP 与 ZTNA 协同,日志留痕 + SOAR 提供持续防护与快速处置。

Q:如何把分级结果与 API 管控打通?

A: 在 API 清单 绑定 密级 / 数据类型 / 调用方,以 ABAC + MTLS/OIDC 执行最小权限;高密级加 审批流 / JIT,并联动 DLP 与出境评估。

十三、来源与依据

《数据安全法》(数据分类分级保护制度、事件报告与留痕)

《个人信息保护法》(最小必要、目的限定、授权可撤回)

《网络数据安全管理条例(2024)》(一般 / 重要 / 核心数据分层、跨境评估、监管要求)

GB/T 43697-2024 数据分类分级 通用要求

ISO/IEC 27001 & 27701(信息安全 / 隐私信息管理)

(如涉支付 / 跨境:PCI DSS、GDPR 等)

结语

围绕 “国内主流的数据分类分级最佳实践与技术建设方案”,本文提供了从方法到架构、从策略到指标、从合规到运营的一体化路径:达成可审计、可运营、可持续的全行业数据安全体系。