在现代信息安全的舞台上,加密技术扮演着至关重要的角色。它们确保了数据在存储和传输过程中的安全性,保护个人隐私并维护企业机密。在众多加密算法中,椭圆曲线密码算法(Elliptic Curve Cryptography, ECC)以其独特的数学原理和高效的性能而脱颖而出。本文将深入探讨ECC的原理、优势、应用以及面临的挑战,为读者提供一个全面且详细的介绍。

ECC简介

椭圆曲线密码算法是一种基于椭圆曲线理论的公钥加密方法。它使用椭圆曲线上的点来执行加密、解密和密钥交换操作。这些操作的安全性依赖于解决椭圆曲线上的离散对数问题,这是一个被认为在计算上非常困难的问题。

ECC的历史可以追溯到1985年,由Neal Koblitz和Victor S. Miller分别独立提出。自那时起,它经历了持续的研究和发展,逐渐成为一种公认的高效和安全的加密标准。

ECC的数学基础

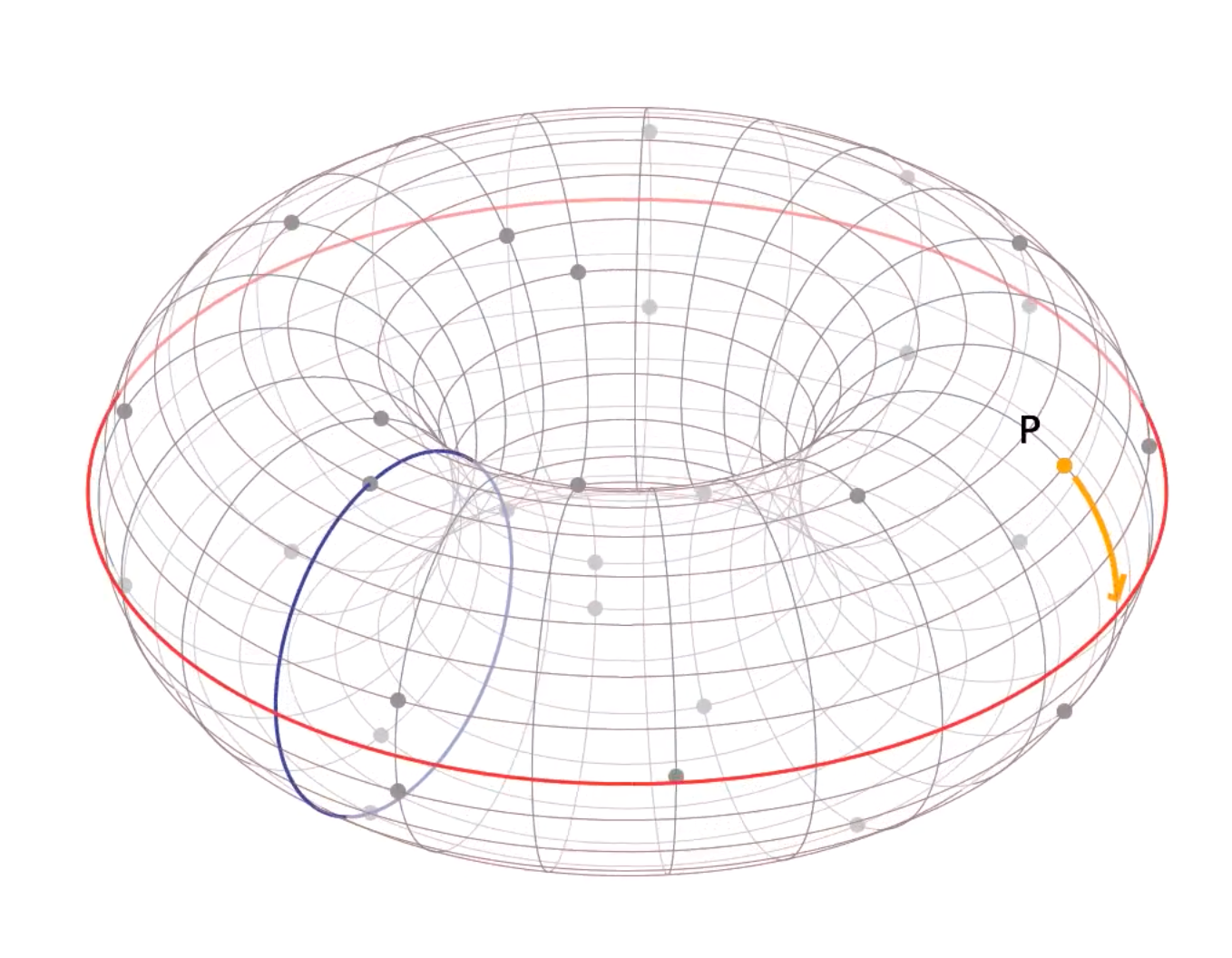

椭圆曲线是在一个平面上满足特定方程的所有点的集合。在密码学中,通常使用的是一个有限域上的椭圆曲线,这意味着曲线上的点数量是有限的。

椭圆曲线上的点可以进行加法和倍乘运算,这些运算遵循特定的群法则。这些法则包括封闭性、结合律、存在单位元以及每个点有一个逆元等。

椭圆曲线的安全性基于离散对数问题,即给定曲线上的两个点,找出一个数使得其中一个点乘以这个数等于另一个点,这个问题在计算上是困难的。

ECC的密钥生成过程是怎样的?

在椭圆曲线密码算法(ECC)中,密钥生成是一个涉及多个步骤的精确过程。

首先,用户需要构造一条椭圆曲线 (E),这通常涉及到选择适当的方程和参数来定义曲线。然后,用户在曲线上选择一点 (G) 作为生成元,这一点通常是曲线上的一固定点,其阶(即与该点相加得到曲线上另一个点的最小正整数)为 (n),且 (n) 必须是一个质数。

接下来,用户选择一个私钥 (k),这个私钥是一个小于 (n) 的随机数。然后,通过将私钥 (k) 与生成元 (G) 相乘(在椭圆曲线的群运算下),计算出公钥 (Q = kG)。

在实际使用中,例如进行加密通信时,发送方(如Alice)会使用接收方(如Bob)的公钥 (Q) 来加密信息。而接收方收到加密的信息后,会使用自己的私钥 (k) 来解密,因为根据椭圆曲线上的运算规则,只有正确的私钥才能解开由对应的公钥加密的信息。

ECC的密钥生成过程不仅涉及到复杂的数学理论,还需要确保所选参数的安全性。这个过程是ECC安全性的基础,因此在实施时需要特别小心和精确。

ECC的优势

安全性

ECC提供的安全性水平与RSA相当,但它可以使用更短的密钥长度来实现相同的安全级别。这意味着处理速度更快,存储和传输成本更低。

效率

由于较短的密钥长度,ECC在计算上比传统的RSA更为高效。这对于资源受限的设备如智能手机和物联网设备尤为重要。

带宽

较短的密钥还意味着在通信过程中占用的带宽更少,这对于带宽受限的应用来说是一个巨大的优势。

ECC的应用

SSL/TLS

ECC被用于安全套接层(SSL)和传输层安全性(TLS)协议中,为互联网通信提供安全保障。

移动设备

智能手机和其他移动设备使用ECC来保护用户数据和通信不被未经授权的访问。

物联网(IoT)

随着物联网设备的普及,ECC因其高效性而在这些设备的安全解决方案中占据了重要位置。

结论

椭圆曲线密码算法(ECC)是一种强大且高效的加密技术,它在安全性、效率和带宽利用方面提供了显著的优势。随着计算能力的提升和安全需求的增加,ECC的应用范围预计将进一步扩大。尽管存在挑战,但ECC的数学之美和其在安全领域的潜力使其成为值得深入研究和投资的领域。