主题:隐私计算开源如何助力数据要素流通

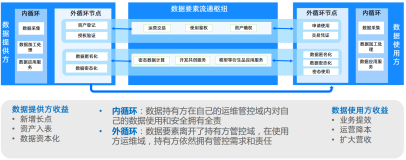

数据要素流转与数据内外循环

内循环:数据持有方在自己运维管控域内对自己的数据使用和安全拥有全责

外循环:数据要素离开了持有方管控域,在使用方运维域,持有方依然拥有管控需求和责任

数据外循环中的信任焦虑

关键问题之一:数据权属->三权分置

数据三权:持有全、加工使用权、数据产品经营权

三权分置主要目的是分离数据的持有权和加工使用权

信任焦虑的解决方案:主体信任->技术信任

关键就是上一讲中的数据要素安全流通体系的建立

数据要素流通对隐私计算的期望

1.隐私计算的内涵在扩大,隐私计算三原则

原始数据不出域,数据可用不可见

数据使用可控、可计量

数据可算不可识

2.隐私计算产品度量尺要一致

3.隐私计算需要讲题接入门槛

隐私计算开源助力数据要素流通

隐语开源框架

四大技术优势:统一架构、开放拓展、原生应用、性能卓越

隐语开源经过多轮安全验证,保障了安全要求

权威、行业标准