基础和高级的ACL的基础配置和原理

需求

- 如图配置设备的IP地址

- 售后服务部不允许访问财务部服务器,但是可以访问其他的网段

拓扑图

配置思路

- 配置终端设备

- 终端PC

- 服务器

- 配置网络设备

- 交换机

- 路由器

- 配置策略

- 确定配置策略的设备

- 创建ACL

- 确定调用ACL的端口和方向

- 调用ACL

- 验证ACL

- 验证终端互访是否满足项目要求

配置命令

- 基础配置

PC1: 192.168.1.1 255.255.255.0 192.168.1.254 PC2: 192.168.2.1 255.255.255.0 192.168.2.254 Server1: 192.168.3.1 255.255.255.0 192.168.3.254 SW1: undo terminal monitor system-view sysname SW1 vlan 10 quit interface gi0/0/1 port link-type access port default vlan 10 quit interface gi0/0/2 port link-type access port default vlan 10 quit SW2: undo terminal monitor system-view sysname SW2 vlan 20 quit interface gi0/0/1 port link-type access port default vlan 20 quit interface gi0/0/2 port link-type access port default vlan 20 quit R1: undo terminal monitor system-view sysname R1 interface gi0/0/0 ip address 192.168.12.1 24 quit interface gi0/0/1 ip address 192.168.1.254 24 quit ip route-static 192.168.2.0 24 192.168.12.2 // 路由不能忘 ip route-static 192.168.3.0 24 192.168.12.2 R2: undo terminal monitor system-view sysname R2 interface gi0/0/0 ip address 192.168.12.2 24 quit interface gi0/0/1 ip address 192.168.2.254 24 quit interface gi0/0/2 ip address 192.168.3.254 24 quit ip route-static 192.168.1.0 24 192.168.12.1 // 路由不能忘

- ACL 设置

R2: acl 2001 rule 10 deny source 192.168.1.1 0.0.0.0 //该“规则”表示的是: 检查数据包的“源IP地址”(因为写了source)的4个字节(因为通配符是 0.0.0.0) 数据包的源IP地址必须是 192.168.1.1 (因为规则中写了 192.168.1.1) 数据匹配住以后,直接执行“拒绝动作”(因为规则中写了 deny) quit interface gi0/0/2 traffic-filter outbound acl 2001 // 华为设备 ACL 与 traffic-filter 连用 默认允许所有 // 对于该端口而言,要进行流量过滤(因为写了 traffic-filter) 仅仅对于出方向的流量起作用(因为写了 outbound) 在出方向的流量中,存在很多流量,但是仅仅关注ACL2000匹配的流量 如果匹配成功的,则拒绝“出去”。 quit

验证

- 添加ACL之前

- 添加ACL之后

- 验证ACL

display acl all -> 查看设备上创建的所有的ACL display traffic-filter applied-record -> 查看ACL在接口上的调用情况

总结

ACL 类型

2层ACL

这种类型的ACL,只能检查数据的2层头部

表示ACL,如果通过ID表示的话,那么取值范围是 4000 ~ 4999

基本ACL只能匹配数据的源IP地址,所以匹配数据非常的不精准

为了实现精确的数据匹配,在使用基本ACL时,尽量调用在距离目标设备近的地方

3层ACL

这种类型的ACL,可以检查数据的3层头部以及4层头部

基本ACL:只能检查数据的3层头部的源IP地址

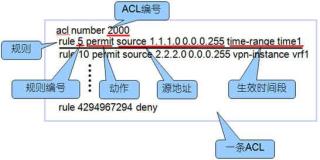

表示ACL,如果通过ID表示的话,那么取值范围是 2000 ~ 2999

高级ACL:可以检查数据的3层头部的源IP地址、目标IP地址、协议号以及4层头部的源端口和目标端口号

表示ACL,如果通过ID表示的花,那么取值范围是 3000~3999

ACL,称之为 access control list ,即访问 控制 列表 。

该列表中,包含了很多的“规则”。

每个规则都对应着一个动作,这个动作通常就分为两种:允许(permit) 和 拒绝(deny)

如果数据和这个规则描述的相同,称之为匹配住了该规则,此时才能执行“动作”

如果数据和这个规则描述的不同,称之为没有匹配住规则,此时不能执行“动作”

但是,每个“列表”中,通常都会存在一个 默认规则 。