搭建颁发SSL证书服务器

-

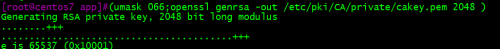

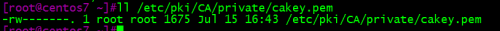

搭建CA 创建CA私有秘钥

(umask 066;openssl genrsa -out /etc/pki/CA/private/cakey.pem 2048 )

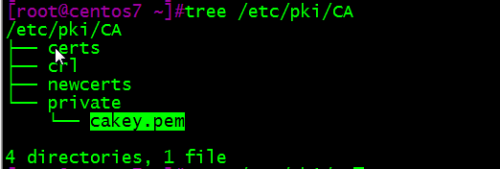

完成以后可以tree命令查看

tree /etc/pki/CA/

-

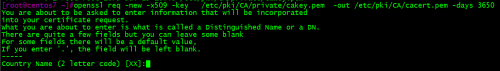

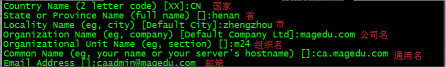

生成自签名证书

openssl req -new -x509 -key /etc/pki/CA/private/cakey.pem -out /etc/pki/CA/cacert.pem -days 3650

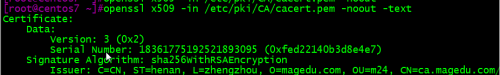

查看自制的CA证书

openssl x509 -in /etc/pki/CA/cacert.pem -noout -text

-

创建证书数据库文件

touch /etc/pki/CA/index.txt

-

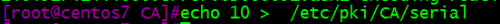

创建证书序列号文件(证书序列号必须要是两位)

echo 10 > /etc/pki/serial

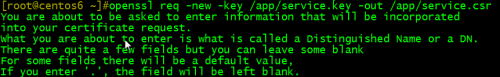

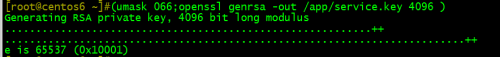

1.客户端生成私钥(客户端生成私钥不限制生成路径)

2.查看生成的秘钥文件

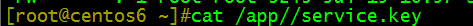

cat /app/service.key

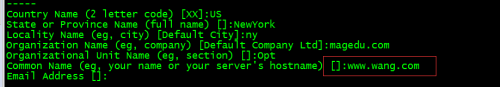

openssl req -new -key /app/service.key -out /app/service.csr

填写信息需要,国家,省,公司名字需要跟CA填写的信息保持一致

申请证书的请求文件填写的信息会写在/service.csr

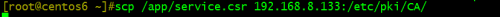

4.把证书请求文件复制到CA服务器

scp /app/service.csr 172.16.250.168:/etc/pki/CA

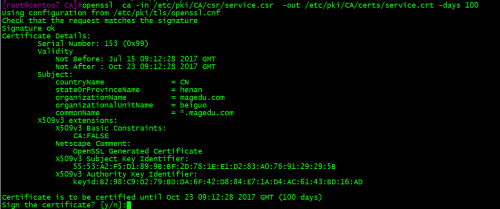

颁发证书

openssl ca -in /etc/pki/CA/csr/service.csr -out /etc/pki/CA/certs/service.crt -days 100

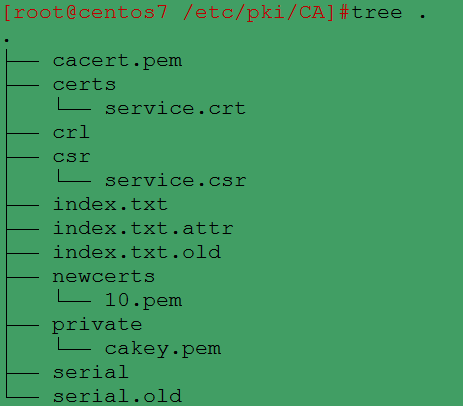

可以用tree 命令查看

10.pem是自动生成的

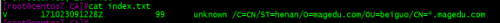

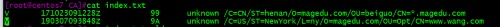

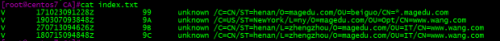

证书颁发完成以后 会更新数据库,把申请证书填写的信息生成索引

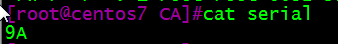

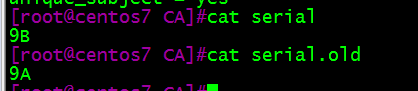

正式颁发完成以后查看serial 显示的是颁发下一个证书的编号

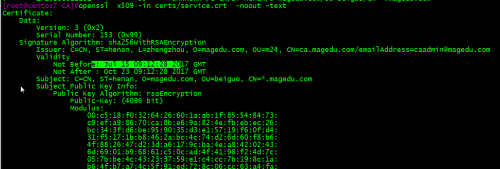

查看生成的证书

把生成好的正式拷贝给 申请证书的服务器

证书颁发就此完成

额外

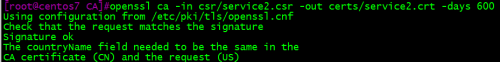

如果客户端申请证书文件填写的信息 与 CA 信息不一致那么颁发证书时会提示信息不一致错误

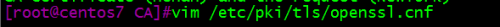

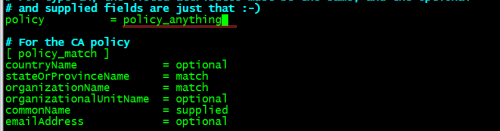

可以修改证书颁发策略

把策略改为 policy_anything

再次执行颁发证书命令,颁发成功,数据库里面会多一条

老的证书数据库会自动备份一份

查看证书序列表,也会有更改,并且老的证书序列号文件也会备份一份

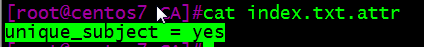

检查域名必须是唯一性

如果客户端申请证书 使用重复的域名

颁发证书的时候会提示信息重复,

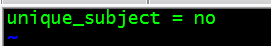

可以把检验证书申请信息的唯一检验,关闭

吊销证书

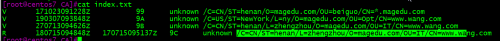

查看已经颁发的证书

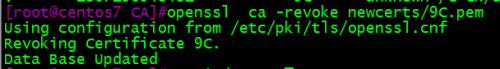

取消9c 证书

查看 数据库(R,状态表示吊销)

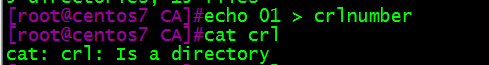

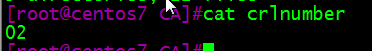

手动创建 吊销证书的编号

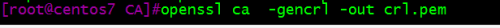

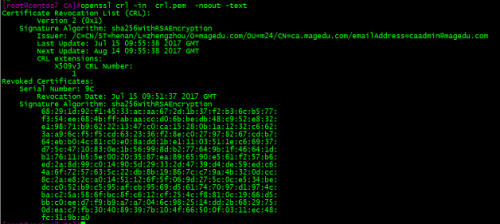

手动生成吊销列表

查看下一个吊销证书编号

查看吊销的证书

本文转自 佛哒 51CTO博客,原文链接:http://blog.51cto.com/fodaa/1948162,如需转载请自行联系原作者