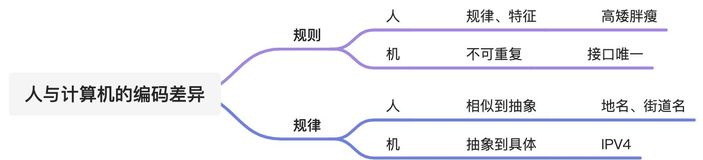

渗透的本质是信息搜集,而信息搜集整理为后续的情报跟进提供了强大的保证。

一、内网信息收集概述

进入内网后,首先需要对当前网络环境进行判断:

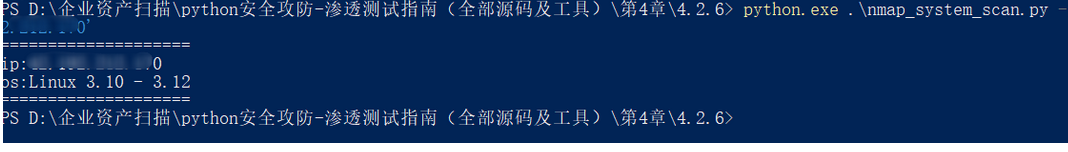

• 我是谁:当前机器的角色

• 这是哪:当前机器所处网络环境的拓扑结构

主要信息:

本机信息收集

基础信息:

内网网段信息,查看网卡信息收集内部地址段的信息

内网大小

核心业务信息:

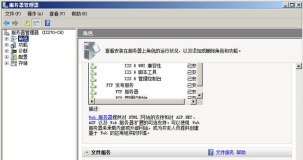

内网OA办公系统、邮件服务器、网络监控系统、财务应用系统、核心产品源码(SVN服务器、git服务器等)

其他信息:

管理员密码、浏览器密码、cookie、无线密码、数据库密码、VPN历史密码、Teamview历史密码等

其他用户session、3389和IPC$连接记录,各用户回收站信息、用户列表

host文件和DNS缓存信息

AV、补丁、进程、服务、端口、网络代理信息、软件列表

计划任务、账号密码策略和锁定策略、共享文件、web服务器配置文件

启动项、系统日志、Web服务器日志、防火墙规则

1.收集本机信息

手动收集信息

本机信息包括操作系统、权限、内网IP地址段、杀毒软件、端口、服务、补丁更新频率、网络连接、共享、会话等。

如果是域内主机,操作系统,应用软件,补丁、服务、杀毒软件一般都是批量安装的。

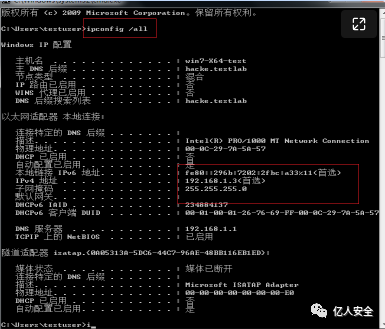

1.查询网络配置信息

ipconfig/all

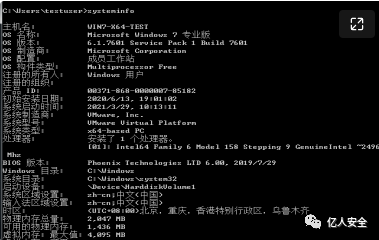

2.查询操作系统及软件的信息

systeminfo | findstr /B /C"OS 名称 " OS版本”

假如是英文版本就改为 Name 和· 版本就行

2.查看系统体系结构

echo %PROCESSOR_ARCHITECTURE%

3.查看安装的路径及版本、路径

利用wmic 命令,将结果输出到文本文件

wmic product get name,version

利用powersHELL 命令,收集软件的版本信息

powershell "Get-WmiObject -class Win32_Product | Select-Object -Property name,version"

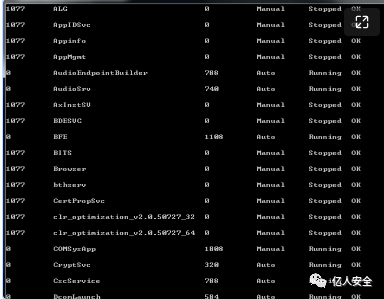

3.查询本机服务信息

wmic service list brief

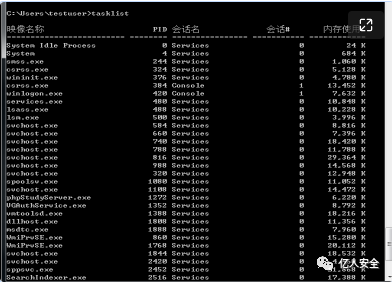

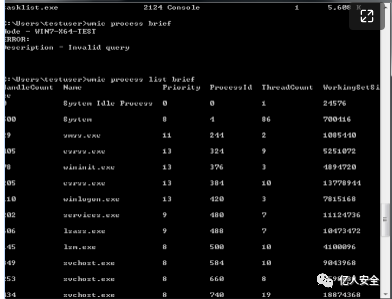

4.查询进程列表

tasklsit

wmic process brief

5.查看启动程序信息

wmic startup get command ,caption

6.查看计划任务

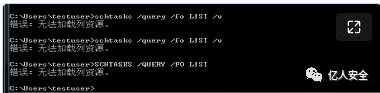

schtasks /query /fo LIST /v

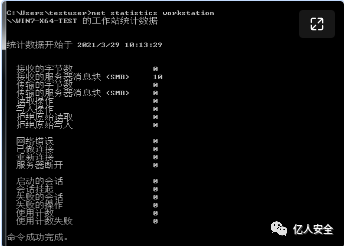

7.查看主机开机时间

net statistics workstation

8.查询用户列表

执行如下命令,查看本机用户列表

net user

net localgroup administrator

查看当前在线用户

query user || qwinsta

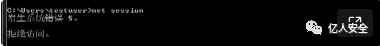

9.列出或断开本地计算机与所连接的客户端之间的会话(需要管理员权限)

net sesssion

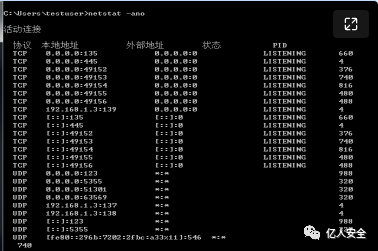

- 查询端口列表(常用命令)

netstat -ano

11.查看补丁列表

systeminfo

使用wmic命令查看安装在系统的补丁

wmic qfe get Caption ,Description ,HotFixID,InstalledOn

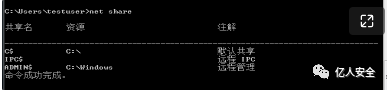

12.查询本机共享列表

net share

wmic share get name,path,status

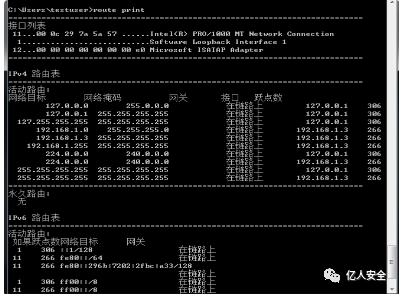

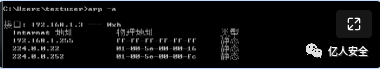

13.查询路由表及所有可用接口的Arp缓存表

route print

arp -a

14.查询防火墙相关配置

1.关闭防火墙

windows server 2003及之前的版本:

netsh firewall set opmode disable

windows server 2003及之后的版本:

netsh advfirewall set allprofiles state off

2.查看防火墙配置

netsh firewall show config

3.修改防火墙配置

windwos server 2003 及之前的版本,允许指定程序全部连接

netsh firewall add allowedprogram c:\nc.exe "allow nc" enable

windows server 2003之后的版本:

允许指定程序进入,命令如下:

netsh advfirewall firewall add rule name="pass nc" dir=in action=allow program="C:\nc.exe"

允许指定程序退出,命令如下:

netsh advfirewall firewall add rule name="Allow nc" dir=out action=allow program="C:\nc.exe"

允许3389端口放行:

netsh advfirewall firewall add rule name="Remote Desktop" protocol=TCP dir=in localport=3389 action=allow

Copy

4.自定义防火墙日志的存储位置

netsh advfirewall set currentprofile logging filename "C:\windows\temp\fw.log"

2.查看防火墙及配置

netsh firewall show config

15.查看代理配置情况

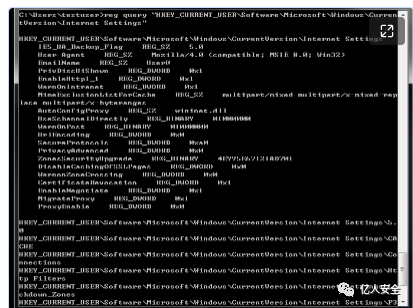

reg query "HKEY_CURRENT_USER\Software\Microsoft\windows\CurrentVersion\INternet settings"